ランサムウェア、あなたの会社も標的に? 被害を防ぐためにやるべきこと

企業や教育機関、医療機関、行政機関など様々な組織が、ランサムウェア攻撃によって被害を受けています。ランサムウェアは、コンピュータに感染し、データを暗号化して使えなくし、その復元の対価として金銭を要求するコンピュータ・ウイルス(不正プログラム)です。近年、被害件数が増加するとともに悪質化してきています。どうすれば被害を防止できるのか。また、攻撃を受け、被害に遭った場合、どのように対応していけばよいのかを解説します。

1「ランサムウェア」とは?

「ランサムウェア」とは、「身代金」を意味する英語「ランサム(Ransom)」と「ソフトウェア(Software)」とを組み合わせた言葉です。パソコンやスマートフォンをウイルスに感染させて、保存されているファイル等のデータを勝手に暗号化することで使用できない状態にした後、それを元に戻すことと引き換えに「身代金」を要求する不正プログラムです。

ランサムウェアに感染すると、ファイルが暗号化されて使用できなくなり、パソコンの画面には、ファイルの復号のための金銭の支払いを要求するメッセージ、又は連絡先が表示されます。

万一、会社の業務システムやオンラインシステムなどが感染すると、通常の業務運営ができなくなってしまいます。実際に国内の大手メーカーにおいて、受発注システムがランサムウェアに感染したため、工場の操業を一時停止せざるを得なくなった事案も発生しています。

2ランサムウェアの感染経路や手口は?

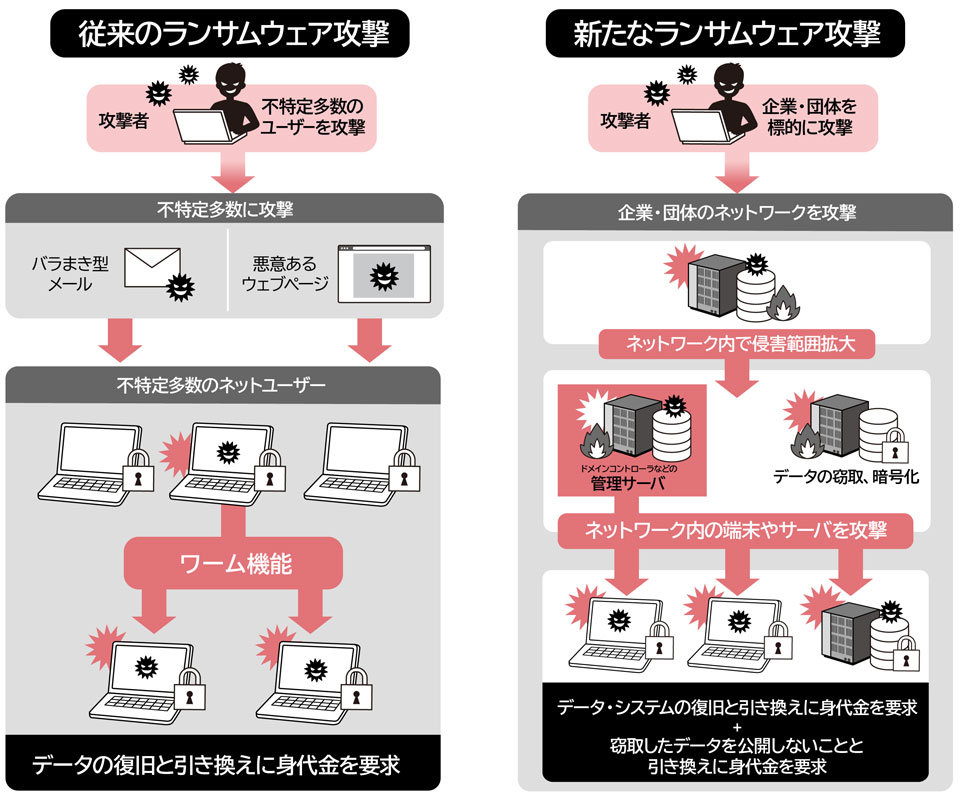

これまで、ランサムウェアに感染させる主な手口は、不特定多数の利用者に向けて不正プログラムなどをメールで送信するといったものが一般的でした。しかし、令和2年(2020年)頃から、テレワークのために用いられるVPN※機器をはじめとするネットワーク等のインフラの脆弱性や強度の弱い認証情報等を狙って企業・団体のネットワークに侵入する手口が増えてきています。

また、従来の手口は、ランサムウェアがデータを暗号化してパソコンを使えなくして、元に戻すための対価を要求するというものでしたが、新たな手口として、ネットワーク内のデータを盗み取って「身代金を支払わなければ、このデータを公開する」という「二重恐喝(ダブルエクストーション)」と呼ばれる、より悪質なものも確認されています。

※VPN:「Virtual Private Network」の略で「仮想専用線」と呼ばれます。拠点間を仮想の専用線で結び安全に情報をやり取りするための仕組みです。オフィスにVPN装置を設置し、パソコンにインストールしたVPN接続用のソフトウェアからオフィスにアクセスすることで、テレワークを実施することができます。

| 従来のランサムウェア | 新たなランサムウェア | |

|---|---|---|

| 攻撃手法 | 不特定多数へメール送信 | メールのほかVPN機器の脆弱性を狙う |

| 攻撃対象 | 主にクライアントPC | サーバー、制御系システム、クライアントPC |

| 感染事象 | PCのロック、データ暗号化 | 管理者権限を奪取して、システム全体を乗っ取り、 ファイルサーバーやクライアントPCのデータの暗号化や窃取 |

| 要求内容 | 暗号化解除等の見返りに身代金要求 | データの復号化の見返りに身代金要求、 さらに窃取データの公開を止めるための身代金要求、 窃取データのダークサイトでの販売 |

警察庁のまとめ(令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について)によると、企業・団体などにおけるランサムウェア被害の件数は年々増加しています。令和4年(2022年)上半期の被害報告件数は114件と、令和2年(2020年)下半期以降右肩上がりで増加しています。また、114件のうち、手口を確認できたものは81件あり、このうち、二重恐喝の手口による被害は53件となっています。

これらランサムウェアの被害に遭った企業・団体のうち、3割以上の企業・団体が復旧に1か月以上を要し、5割以上の企業・団体が復旧費用に1,000万円以上を費やしています。

さらに、最近では、サプライチェーン(※)の中でセキュリティの脆弱な部分が狙われ、サプライチェーン全体が影響を受けるといった「サプライチェーン攻撃」も見られます。

※サプライチェーン:「原料調達」から「製造」「在庫管理」「物流」「販売」などを通じて消費者の手元に届くまでの一連の流れのこと

3被害の未然防止や軽減のために企業ができる対策は?

インターネットが普及した昨今、企業・団体においてもインターネットやパソコンは、ビジネスや業務運営で欠かせないものとなっています。あらゆる企業・団体がインターネットでつながって業務が行われていることから、全ての企業・団体においてランサムウェア対策に取り組む必要があります。

ランサムウェアによる被害の未然防止対策として、主に次のようなものがあります。

個々の社員が行う対策

不審なメールやウェブサイトを開かない

ランサムウェアは、メールに添付され特定の社員等を狙う標的型攻撃メールとして送られてくる事例も多数報告されており、メールやSNSの添付ファイルを開いたり、メールの本文に書かれたURL(リンク先)へアクセスしたりすることで感染することがあります。ウイルス対策ソフトなどでも検知できない未知のランサムウェアも存在しますので、メール等の送信者、文面、添付ファイルなどに注意を払い、心当たりがない場合や内容に不自然な点がある場合は、ファイルを開いたり、リンクをクリックしたりしないようにしましょう。

また、夏休みなどの長期休暇明けにメールを開封するときは十分に気を付けてください。長期休暇明けは、多くのメールが溜まってしまい、あまり慎重に確認せずに開封しがちです。送信元のメールアドレスは偽装されていることも多いので、たとえ取引先からのメールでも疑問に感じたら、面倒でも送信元の本人に確認をするようにしましょう。

管理者の許可を得ずソフトウェアをインストールしない

業務や作業に有益な無料ソフトと偽って、不正なプログラムをダウンロードさせ、ウイルスに感染させるための手口も報告されています。ソフトウェアのインストールは、会社のシステム管理者の管理下で行うようにしましょう。

パスワードは適切に設定・管理する

パスワードは、次のことに留意して設定しましょう。

- 最低でも10文字以上の文字数で構成する。

- パスワードの中に数字や、「@」、「%」「“」などの記号も混ぜる。

- パスワード内のアルファベットに大文字と小文字の両方を入れる。

- サービスごとに異なるパスワードを設定する(使いまわしをしない。)。

セキュリティ教育を受けリテラシーを高める

ランサムウェアに感染させる手口は、日々、深刻化、巧妙化しています。こうした状況に適切に対応するためにも、積極的にセキュリティ教育を受け、個人のセキュリティリテラシーを向上させましょう。

企業・団体全体で行う対策

企業・団体でランサムウェアの被害を未然に防ぐため、また、万一、ネットワーク内にランサムウェアが侵入してしまった場合に被害を軽減するために、次のような対策をしておく必要があります。

OS等を最新の状態にする

ランサムウェアの感染を防ぐための基本的な対策として、利用している機器のOS(基本ソフト)やソフトウェアなどの更新ファイルやパッチ等を適用して、常に最新の状態を保つようにし、脆弱性を残さないようにしましょう。OSやソフトウェア、通信機器のファームウェアのアップデートを放置することは、非常に危険です。

ウイルス対策ソフトを導入する

ウイルス対策ソフトを導入し、ウイルス対策ソフトとその定義ファイルを常に最新の状態に保ちましょう。ランサムウェアに感染するリスクを低減できます。

認証機能を強化する

2段階認証などの認証手段の導入や、IPアドレス等によるアクセス制限と組み合わせるなどといった対策も積極的に活用しましょう。

ファイアウォール等を設定して不審な通信をブロックする

ファイアウォールやIDS/IPSで外部との不審な通信を制限しましょう。また、メール送信ドメイン認証機能を導入し不審なメールをブロックしましょう。

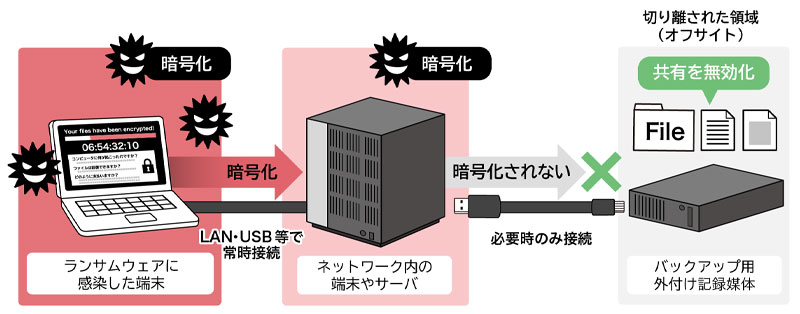

データの定期的なバックアップとネットワークから切り離してバックアップを保管する

ランサムウェアの感染に備えて、定期的にデータのバックアップをとっておきましょう。ランサムウェアに感染すると、バックアップのためにつないでいた記憶媒体も暗号化されて使えなくなる場合もあります。バックアップデータは外付けの記憶媒体にも保存し、ネットワークから切り離して保管しておきましょう。

加えて、日頃からバックアップデータによるシステムの復旧手順を確認しておきましょう。

アクセス権などの権限を最小化する

ランサムウェアに感染した場合に、暗号化されてしまう範囲を最小限にとどめるため、それぞれのユーザアカウントに割り当てる権限やアクセス可能とする範囲などは必要最小限にしましょう。また、個々のユーザーが利用する端末等からアクセス可能なネットワークの範囲も限定しましょう。

ネットワークを監視する

ネットワーク内の不審な動きを早期に発見することで、感染拡大や外部からの侵入の範囲拡大を阻止することにつながります。迅速な検知を実現するためには、振る舞い検知機能、EDR等を導入しログの監視を自動化して、異常を検知した場合は迅速に対処しましょう。

セキュリティ教育を行う

上記『個々の社員が行う対策』のほか、「4被害に遭ったときの対応は?」に記載した対策について周知したり、訓練したりしましょう。

4被害に遭ったときの対応は?

ランサムウェアの被害に遭った場合、犯人の要求どおり金銭を支払っても、犯人が暗号化したデータを復号する保証も、盗み取ったデータの公開をやめてくれる保証もありません。決して犯人の要求には応じないでください。被害に遭ったときには、次に挙げる対策を講じるとともに、すぐに警察へ被害の通報をしてください。

ランサムウェアの被害に遭ったときの対処法

感染した端末をネットワークから隔離

ランサムウェアは、ネットワーク上に接続されている他の端末にも感染を広げます。

有線LANであればLANケーブルを抜きましょう。無線LANであれば、端末を機内モードに設定するか、Wi-Fiルータの電源を落として、ネットワークから隔離しましょう。

感染した端末の電源を切らない

感染した端末内に復元に必要な情報が残っていることがあります。感染した端末の電源は切らないようにしましょう。

組織全体で対応する

ランサムウェアは、他の端末に感染を広げます。そのため、組織全体で状況を把握することが必要です。場合によっては、支店や提携会社などにも速やかに連絡してください。感染拡大の防止につながります。

都道府県警察のサイバー犯罪相談窓口などに相談・通報する

サイバー犯罪の実態を明らかにし、被害を拡大させないため、被害に遭ったら、自社を管轄する警察のサイバー犯罪相談窓口に相談・通報してください。

警察に相談・通報することで、ランサムウェア対策について助言を得ることもできます。また、業種によっては、所管省庁へ報告するほか、取引のあるセキュリティ企業やIPA、JPCERT/CCに連絡し、事後対応の指示を受け行動しましょう。

まとめ

ランサムウェアの被害を防ぐために、普段から次のことを心がけましょう。

社員

- 不審なメールやウェブサイトは開かない。

- 管理者の許可なくソフトウェアをインストールしない。

- パスワードは適切に設定・管理する。

- セキュリティ教育を受け、リテラシーを高める。

企業等

- OS等を最新の状態にする。

- ウイルス対策ソフトを導入する。

- 認証機能を強化する。

- データの定期的なバックアップとネットワークから切り離してバックアップを保管する。

- アクセス権などの権限を最小化する。

- ネットワークを監視する。

- セキュリティ教育を行う。

警察では、サイバー犯罪に対する様々な対策を行っています

ランサムウェアをはじめとするサイバー犯罪の実態を明らかにし、被害を拡大させないためには、被害を潜在化させないことが重要です。

被害に遭ったら、最寄りの警察署または都道府県警察本部の「サイバー犯罪相談窓口」に相談・通報してください。

警察へ寄せられたサイバー犯罪に関する事件捜査を行うほか、情報を分析し、被害企業における対策に必要な情報の提供・助言、他の企業などへの被害拡大を防止するための注意喚起といった、被害防止の取組を行っています。

「No More Ransom」で、暗号化されたデータが復元できるかもしれません

「No More Ransom」は、ランサムウェアの被害低減を目指す国際的なプロジェクトです。ランサムウェアの危険性と対策に関する情報を公開し、無料の復号ツールをはじめとしたランサムウェアの被害者に有用なリソースの提供を目的として活動しています。

一部のランサムウェアについては、「No More Ransom」プロジェクトのウェブサイトで復号ツールが公開されています。ランサムウェアの種類が判別できたら、「No More Ransom」サイトで、暗号化されたデータが復号可能か否かを確認してみましょう。

「No More Ransom」プロジェクトのウェブサイトで公開されている復号ツールの使用方法についてはJC3のウェブサイトを参考にしてください。

(取材協力 警察庁 文責 政府広報オンライン)